两周前开始尝试在Windows下搞事情,Pwn到一定程度就发现Linux平台的实战目标还是比较有限的,或者说要想获取高价值的漏洞最好还是从WIndows下手。

之前就有照着有些年头的教程摸索过Windows Pwn的方法,然而Win 7下面32位的例子显然已经过时了。这次找到35C3的一个议题照着学习:《35C3 Modern Windows Userspace Exploitation》

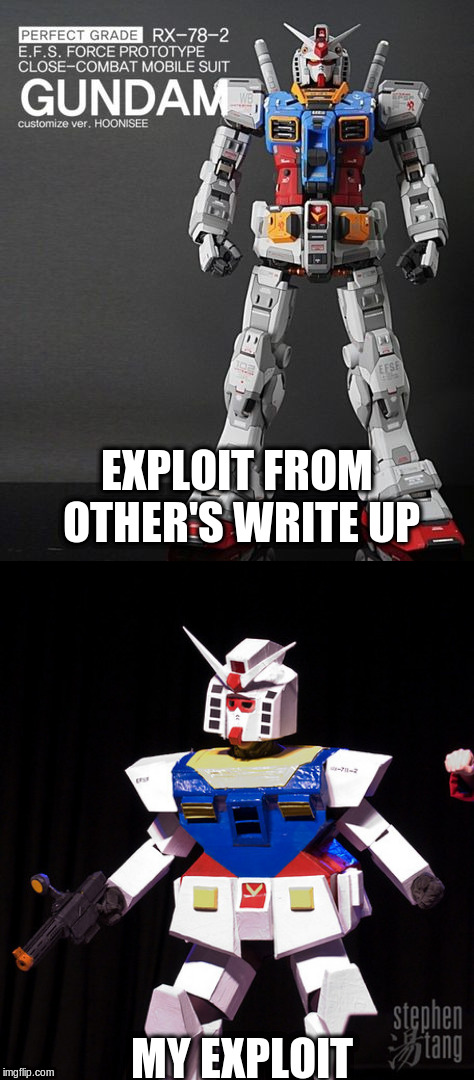

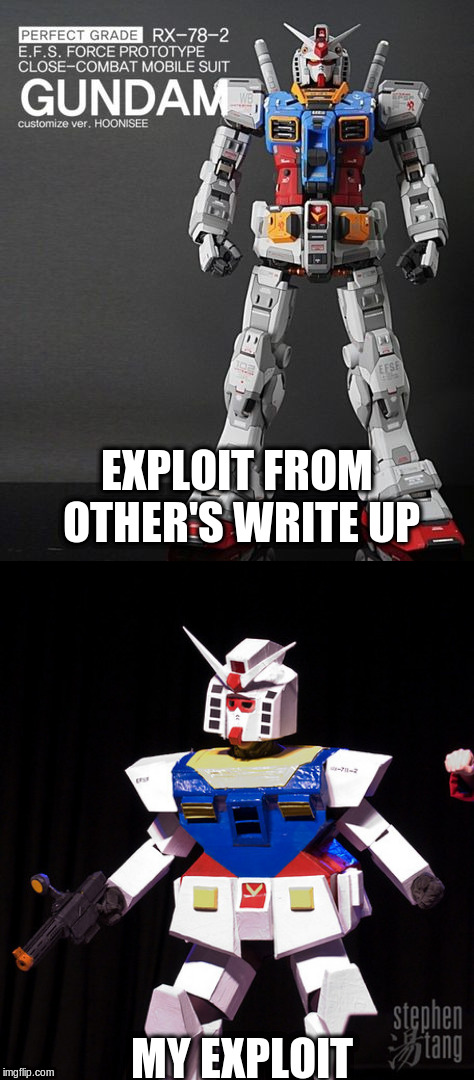

以下两张图便是照葫芦画瓢写出exploit以后的心情:

两周前开始尝试在Windows下搞事情,Pwn到一定程度就发现Linux平台的实战目标还是比较有限的,或者说要想获取高价值的漏洞最好还是从WIndows下手。

之前就有照着有些年头的教程摸索过Windows Pwn的方法,然而Win 7下面32位的例子显然已经过时了。这次找到35C3的一个议题照着学习:《35C3 Modern Windows Userspace Exploitation》

以下两张图便是照葫芦画瓢写出exploit以后的心情:

也让今日用回忆拥抱过去,用希望拥抱着未来——纪伯伦

写于2018年的最后一小时。

看的书多了反而不敢轻易表露自己的情感,就像朋友圈的配图永远都放不满九张,反反复复编辑好多次才能按下发表的按钮。害怕自己的思想过于浅显引人发笑,或者是担忧此刻的情绪遭到未来时光的审判。

于是只能把今年的书单列下来充作年终总结,却也发现能够恰到好处地勾勒出今年的轨迹。

故事的开头是刷cnbeta新闻的时候看到了一篇类似的报道,时间应该是在去年4月7号左右。

隔离见证这么玄乎的名词我自然是看不懂的,但是暴涨1.4亿这么简单直白的信号还是勾起了我的好奇心,同时还有一些不切实际的回忆。

在强网杯这种省级比赛遇到了这样的题目,就有种中考碰到了微积分题目的感觉。

条件太好,好到难以让人相信这是一份正经的实习工作。

对,我去年已经失败了一次了,今年还来申请,还是The Honeynet 的 mitmproxy 项目。大概是二月份左右,距离学生申请项目还有一个多月的时间,我又潜入到mitmproxy的Github项目,打算为申请GSoC铺好路。把项目代码库更新了以后,马上傻眼了,感觉这和我几个月前见到的那堆代码完全是两码事,面目全非啊。为了重新弄懂项目的结构,我用了一种貌似愚蠢实则可靠的方法,期间所作的努力详见:How to Read Source Code of Large Program。